حریم شخصی همسان با سیمی (WEP) یک روش رمزنگاری لایه ۲ است که از رمز استریمینگ ARC4 استفاده می کند. از آنجا که رمزنگاری WEP در لایه ۲ رخ می دهد، اطلاعاتی که تحت محافظت قرار می گیرند لایه های بالایی ۳ تا ۷ می باشند. بار مفید یک چارچوب داده های ۸۰۲٫۱۱ یک واحد داده های سرویس MAC (MSDu) نامیده می شود. MSDU دربرگیرنده داده هایی از LLC و لایه های ۳ تا ۷ می باشد. یک تعریف ساده MSDU این است که این ظرفیت باری است که دارای بسته IP و همچنین برخی داده های LLC می باشد. WEP و دیگر روشهای رمزنگاری لایه ۲ بار مفید MSDU یک چارچوب داده های ۸۰۲٫۱۱ را رمزنگاری می کند. استاندارد ۸۰۲٫۱۱ اصلی هم WEP 64 بیتی و هم WEP 128 بیتی را به عنوان روشهای رمزنگاری پشتیبانی شده تعریف می کند. سه هدف اصلی مورد نظر رمزنگاری WEP شامل محرمانه بودن، کنترل دسترسی، و یکپارچگی داده ها می باشد. هدف اولیه محرمانه بودن فراهمسازی امکان محرمانه ماندن داده ها با رمزنگاری داده ها پیش از انتقال بود. WEP همچنین کنترل دسترسی را فراهم می آورد، که اساسا شکل خامی از هویت سنجی است. از دسترسی ایستگاههای کلاینت که دارای کلید WEP استاتیک تطبیقی یکسانی به عنوان یک نقطه دسترسی نیستند به منابع شبکه جلوگیری می شود. یک مجموع مقابله ای [checksum] یکپارچگی داده ها، که با عنوان مقدار بررسی یکپارچگی (ICV) شناخته می شود، پیش از رمزنگاری روی داده ها محاسبه می شود و برای جلوگیری از دستکاری داده ها استفاده می شود. استاندارد ۸۰۲٫۱۱ – ۲۰۰۷ فعلی همچنان WEP را به عنوان یک روش رمزنگاری قدیمی برای امنیت پیش-RSNA تعریف می کند.

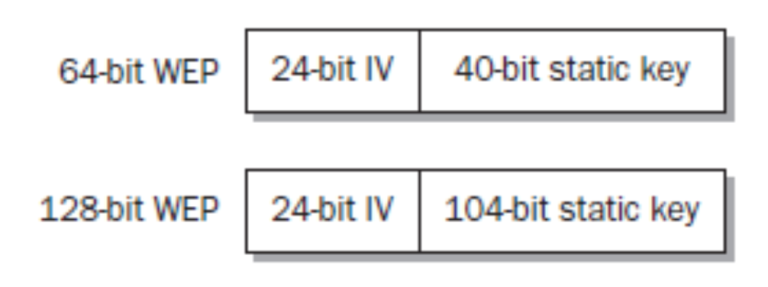

اگرچه WEP 64 بیتی و ۱۲۸ بیتی در سال ۱۹۹۷ در استاندارد IEEE 802.11 اصلی تعریف شدند، ولی دولت آمریکا در ابتدا تنها اجازه صدور فناوری ۶۴ بیتی را داد. پس از آنکه دولت آمریکا محدودیتهای صادراتی بر روی اندازه کلید را تسهیل نمود، تولیدکنندگان کارت رادیویی شروع به تولید تجهیزاتی نمودند که تجهیزاتی را تولید می کردند که رمزنگاری WEP 128 بیتی را پشتیبانی می کرد. استاندارد ۸۰۲٫۱۱ – ۲۰۰۷ به نسخه ۶۴ بیتی با عنوان WEP – 40 و به نسخه ۱۲۸ بیتی با عنوان WEP – 104 ارجاع می کند. همانطور که در شکل ۲٫۴ نشان داده شده، WEP 64 بیتی از یک کلید استاتیک ۴۰ بیتی سری استفاده می کند که با یک عدد ۲۴ بیتی ترکیب می شود که به وسیله درایورهای دستگاه کارت انتخاب می شود. این شماره ۲۴ بیتی، که با عنوان بردار اولیه (IV) شناخته می شود، در متن صریح ارسال می شود و یک IV جدید برای هر فریم ایجاد می شود. اگرچه گفته می شود که IV برای هر فریم تازگی دارد، ولی تنها ۱۶۷۷۷۲۱۶ ترکیب مختلف از IV وجود دارد؛ از اینرو، شما مجبور به استفاده مجدد از مقادیر IV می شوید. این استاندارد اینکه از چه الگوریتمی برای ایجاد IV استفاده شود را نیز تعریف نمی کند. استحکام کلید موثر ترکیب IV با کلید استاتیک ۴۰ بیتی رمزنگاری ۶۴ بیتی است. رمزنگاری WEP 128 بیتی از ملید استاتیک سری ۱۰۴ بیتی استفاده می کند که با یک IV 24 بیتی نیز ترکیب می شود.

شکل زیر کلید رمزنگاری WEP استاتیک و بردار اولیه

نکته :

RC4 با عنوان ARC4 یا ARCFOUR شناخته می شود. ARC4 مختصر عبارت Alleged RC4 به معنای RC4 ادعایی می باشد. RC4 در سال ۱۹۸۷ توسط Ron Rivest از شرکت RSA Security ایجاد شد. این با عنوان “Rivest Cipher 4” یا “Ron’s Code 4” شناخته می شود. RC4 ابتدائا یک رمز تجاری بود؛ با این حال، در سال ۱۹۹۴، توضیحی درباره آن در اینترنت افشا شد. آزمایش مقایسه تایید نمود که کد افشاشده اصیل بوده است. RSA هرگز رسما این الگوریتم را منتشر ننمود، و نام “Rc4” به عنوان نام تجاری به ثبت رسیده است، از اینرو ارجاع به آن با عنوان ARCFOUR یا ARC4 ارجاع می شود.

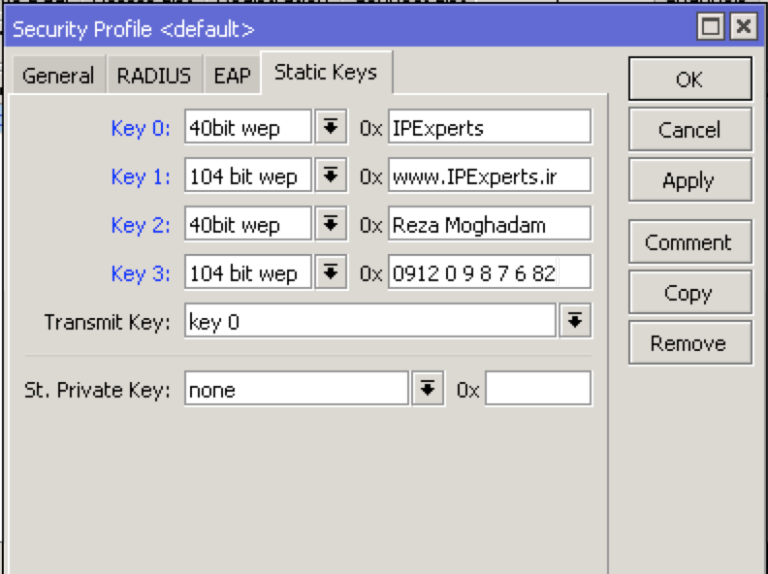

یک کلید WEP استاتیک را معمولا می توان به صورت کاراکترهای ASCII یا کاراکترهای هگز (۰ تا ۹ و A تا F) وارد نمود. کلید استاتیک باید هم با نقطه دسترسی و هم دستگاه کلاینت تطبیق داشته باشد. یک کلید استاتیک ۴۰ بیتی از ۱۰ کاراکتر هگز یا ۵ کاراکتر ASCII تشکیل یافته است، در حالی که یک کلید استاتیک ۱۰۴ بیتی از ۲۶ کارکتر هگز یا ۱۳ کارکاکتر ASCII تشکیل یافته است. بیشتر کلاینتها و نقاط دسترسی استفاده از تا چهار کلید WEP استاتیک جداگانه را پشتیبانی می کنند که یک کاربر می تواند به عنوان کلید انتقال پیشفرض استفاده نماید (شکل ۲٫۵ نمونه ای از یک چنین کلاینتی را نشان می دهد).

ایجاد رمز در WEP

کلید انتقال کلید استاتیکی است که برای رمزنگاری داده ها به وسیله ارسال رادیویی استفاده می شود. یک کلاینت یا نقطه دسترسی ممکن است از یک کلید برای رمزنگاری ترافیک خروجی و کلیدی دیگر برای رمزگشایی ترافیک دریافتی استفاده نماید. با این حالف هر کلیدی که استفاده می شود باید دقیقا بر روی هر دو سمت یک رابط برای رمزنگاری/رمزگشایی تطبیق داشته باشد تا به درستی کار کند. وقتی یک دستگاه یک فریم رمزنگاری شده WEP را تولید می کند، یک نشانگر کلید به میدان IV افزوده می شود که نشان می دهد که کدامیک از چهار کلید استاتیک ممکن برای رمزنگاری داده ها استفاده شده اند و کدام کلید برای رمزگشایی داده ها استفاده خواهد شد. به عنوان مثال، اگر یک دستگاه فرستنده از کلید ۳ برای رمزنگاری داده ها استفاده نماید، دستگاه گیرنده از کلید ۳ برای رمزگشایی داده ها استفاده خواهد کرد. اگر دستگاه گیرنده کلید ۳ را تعریف نکرده باشد، یا کلید WEP یکسانی در کلید ۳ وارد نشده باشد، داده ها رمزگشایی نخواهند شد.

WEP چگونه کار می کند؟

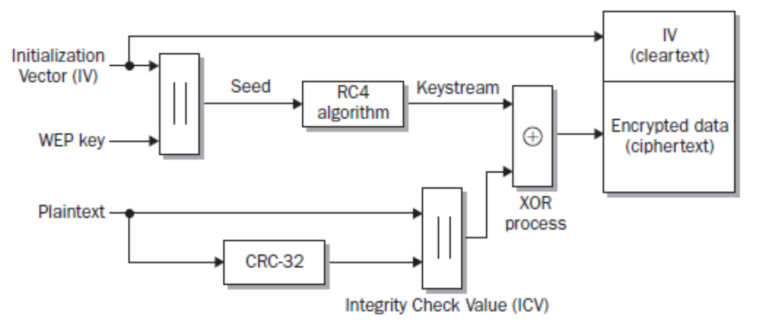

WEP یک بررسی افزونه ای چرخه ای (CRC) را روی داده های متن ساده ای انجام می دهد که باید رمزنگاری شوند و سپس مقدار بررسی یکپارچگی (ICV) را به انتهای داده های متن ساده پیوست می کند. ICV برای یکپارچگی داده ها استفاده می شود و نباید آن را با بردار اولیه (IV) اشتباه گرفت. یک IV متن صریح ۲۴ بیتی تولید می شود و با کلید سری استاتیک ترکیب می شود. WEP سپس از کلید استاتیک و IV به عنوان ارسال کننده اقلام از طریق یک الگوریتم شبه تصادفی استفاده می کند که بیتهای تصادفی داده های معروف به یک دنباله کلید (keystream) را تولید می کند. این بیتهای شبه تصادفی از نظر طول با داده های متن ساده ای که باید رمزنگاری شوند برابر می باشند. بیتهای شبه تصادفی در دنباله کلید سپس با بیتهای داده های متن ساده با استفاده از یک فرایند XOR بولی ترکیب می شوند. نتیجه نهایی متن رمز WEP است، که داده های رمزنگاری شده می باشد. داده های رمزنگاری شده سپس پیشوند IV متن صریح را می گیرند. شکل ۲٫۶ این فرایند را نشان می دهد.

فرایند رمز نگاری در WEP

برای رمزگشایی یک فریم، WEP ابتدا IV و نشانگر کلید را استخراج می کند، و کلیدی که باید استفاده شود را مشخص می نماید. WEP سپس بذرافشانی از کلید استاتیک و IV به عنوان ماده بذرافشانی از طریق الگوریتم شبه تصادفی به منظور تولید دنباله کلید استفاده می کند. دنباله کلید با استفاه از فرایند XOR بولی با متن رمز ترکیب می شود. نتیجه نهایی رمزگشایی متن رمز و ایجاد داده های متن ساده است. WEP یک CRC را روی داده های متن ساده اجرا می کند و آن با ICV رمزگشایی شده از متن رمزی مقایسه می کند. اگرچه این دو بین به بیت یکسان باشند، فریم معتبر فرض می شود.

متاسفانه، WEP دارای برخی ضعفها می باشد، که به این علت است که توصیه نمی شود. ضعفهای آن شامل چهار حمله اصلی ذیل می باشند:

حمله تصادمهای IV

از آنجا که بردار اولیه ۲۴ بیتی در متن صریح است و یک IV جدید برای هر فریم تولید می شود، تمام ۱۶ میلیون IV نهایتا مورد استفاده قرار خواهند گرفت و مجبور به تکرار خودشان در یک شبکه رمزنگاری شده WEP شلوغ خواهند بود. به علت اندازه محدود فضای IV، برخوردهای IV رخ می دهند و وقتی برخوردهای IV در شبکه های بیسیم رخ می دهند، یک مهاجم می تواند کلید سری را به مراتب آسانتر بازیابی کند.

حمله کلید ضعیف

به خاطر الگوریتم زمانبندی کلید ARC4، کلیدهای IV ضعیفی تولید می شوند. یک مهاجم با بازیابی کلیدهای IV ضعیف شناخته شده به مراتب راحتتر می تواند کلید سری را بازیابی کند.

حمله تزریق مجدد

ابزارهای هکری وجود دارند که یک حمله بازتزریق بسته را برای شتاب دادن به گردآوری IVهای ضعیف در یک شبکه با ترافیک اندک پیاده سازی می کنند.

حمله وضعیت کردن وضعیت بیت

بررسی یکپارچگی اده های ICV ضعیف لحاظ می شود. بسته های رمزنگاری شده WEP را می توان دستکاری نمود.

ابزارهای کرکینگ فعلی می تواننند از ترکیبی از سه حمله ای که در ابتدا ذکر شد استفاده نمایند و می توانند WEP را در کمتر از ۵ دقیقه کرک کنند. پس از آنکه یک مهاجم کلید WEP را دستکاری کرد، هر فریم داده ها را می توان با کلید جدیدا کشف شده می توان رمزگشایی نمود. همانطور که توسط استاندارد ۸۰۲٫۱۱ – ۲۰۰۷ تعریف شده است، رمزنگاری WEP یک روش امنیت پیش-RSNA در نظر گرفته می شود. اگرچه رمزنگاری WEP در واقع کرک شده است و در محیط سازمانی غیر قابل قبول لحاظ می شود، ولی همچنان از اینکه اصلا از هیچ رمزنگاری استفاده نشود بهتر است. بسیاری از دستگاههای قدیمی که فقط WEP استاتیک را پشتیبانی می کنند همچنان در محیطهای سازمانی مستقر می باشند.