یکی از مهمترین قابلیت های میکروتیک بهره گیری از فایروال یا همان دیواره آتش بر پایه کرنل بهینه سازی شده لینوکسی بهمراه مجموعه NetFilter است . فایروال میکروتیک امکان تعریف رول های مختلف بر اساس پارامتر های متعدد را در اختیار مدیر شبکه قرار می دهد که همن امر سبب شده تا امروزه روترهای میکروتیک به عنوان فایروال نرم افزاری و سخت افزاری محبوب و ارزان قیمت شناخته شوند. برای درک بهتر اصول و قوائد نحوه کار دیواره آتش میکروتیک باید اصول Netfilterr در لینوکس مورد بررسی قرار گیرد.

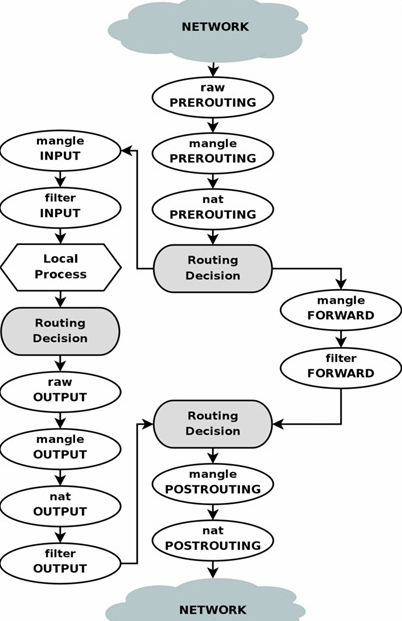

دیواره آتش میکروتیک متشکل از مجموعه ای از زنجیره ها و زنجیره ها تشکیل شده از چندین جدول با کاربرد مختلف می باشند.

زنجیره های کلی عبارتند از:

- زنجیره PreRouting

- زنجیره Forward

- زنجیره Input

- زنجیره Outout

- زنجیره PostRouting

جدول های کلی شامل:

- جدول Mangle

- جدول Nat

- جدول Filter

نکته۱: تعداد زنجیره ها در لینوکس قابل افزایش هستند ولی در میکروتیک این امر امکان پذیر نیست.

نکته۲: هر زمان بسته ای وارد میکروتیک شود، از این زنجیره ها عبور کرده و در جدول ها مورد پردازش قرار می گیرد.

نکته۳: لازمه ی دانستن چگونگی تنظیمات دیواره آتش میکروتیک داشتن درک خوب نسبت به مراحل گذر بسته ها از زنجیره ها و جدول های مختلف می باشد.

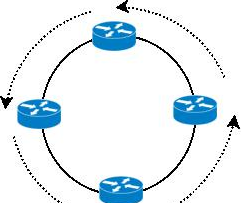

مراحل گذر بسته در شکل زیرآورده شده است:

سوال مهم که در اینجا مطرح می شود اینست که بسته ها چگونه و از چه زنجیره هایی عبور می کنند؟

در هنگام بررسی زنجیره ها می بایست به این نکته توجه داشته باشید که یک بسته از همه ی زنجیره ها عبور نمی کند و با توجه به این که بسته متعلق به خود سیستم می باشد یا سیستم دیگری، مراحل عبور از زنجیره ها متفاوت می باشد.

همانطور که در شکل مشخص شده است، بلافاصله بعد از اینکه بسته ای به میکروتیک برسد، فارغ از اینکه متعلق به کجاست و به کجا می رود، ابتدا وارد زنجیره Prerouting می شود. بعد از این وارد مرحله مسیریابی شده و مقصد بعدی بسته و جهت حرکت بسته مشخص خواهد شد.

اگر بسته متعلق به سیستم دیگری باشد وارد زنجیره Forward شده و سپس زنجیره Postrouting را طی می کند.

اگر بسته متعلق به خود میکروتیک باشد ابتدا وارد زنجیره Input شده و پردازش های داخلی بر روی آن صورت می گیرد.

اگر آغازگر بسته ای خود میکروتیک باشد ابتدا وارد زنجیره Output شده و سپس زنجیره Postrouting را طی می کند.

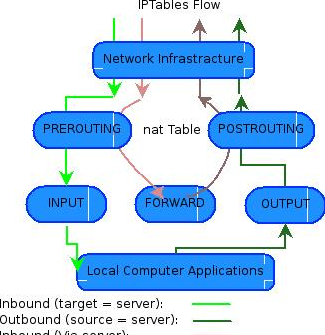

اشتباه رایج اکثر افراد در این است که تصور می کنند زنجیره Input و Output بر روی بسته هایی که متعلق به میکروتیک نیست نیز اثرگذار است در حالیکه اگر به شکل ۱ به دقت نگاه شود، متوجه خواهید شد که برای بسته های عبوری، این دو زنجیره پردازشی صورت نخواهند داد. در شکل ۲ مسیرهای مختلف توضیح داده شده در بالا با رنگ های متفاوت آورده شده است.

کاربرد جدول ها در زنجیره ها

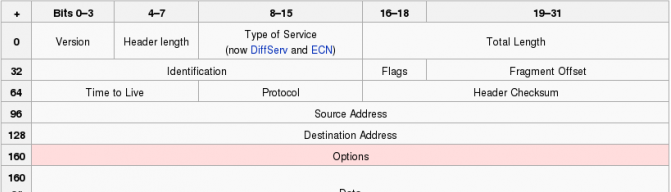

قبل از بررسی عملکرد جدول در زنجیره ها نیاز است که ساختار بسته ها را بخوبی بشناسید. مهمترین بخش بسته هدر می باشد که ساختار آن در شکل ۳ آورده شده است.

هدر در ابتدای بسته قرار می گیرد و شامل فیلدهایی می باشد که اطلاعات مربوط به بسته مانند آدرس مبدا و مقصد، درگاه مبدا و مقصد و… در آن قرار می گیرد. در واقع مسیریابها، سوییچ ها و دیگر دستگاه ها با بررسی هدر بسته ها به اطلاعاتی راجب آنها دست پیدا می کنند و عملیات مورد نیاز را بر روی آنها انجام می دهند.

در زنجیره ها با بررسی آدرس مقصد در فیلد Destination Address زنجیره بعدی مشخص می شود و از فیلد Source Address مشخص کننده اینست که آغاز گر بسته میکروتیک یا سیستم دیگری در شبکه بوده است.

جدول Mangle

جدول منگل در تعریف ساده برای دستکاری بسته ها مورد استفاده قرار می گیرد و سه هدف عمده را دنبال می کند:

- TOS

- TTL

- Mark

- TOS

از طریق منگل می توان فیلد TOS – Type of Service هدر بسته را تغییر داد. این تنظیم در اکثر روتر ها، فایروال ها و … بی تاثیر است مگر اینکه در سیاست های تنظیماتی در مسیریابی، پینگ، QOS و … مورد استفاده قرار گیرد.

TTL

از طریق منگل می توان فیلد TTL – Time To Live در هدر بسته را تغییر داد. فیلد TTL برای این منظور است که بسته های سرگردان بعد از مدتی از بین برند، بدین ترتیب که بسته از هر روتر (به اصطلاح HOP) که عبور می کند، یکی از مقدار TTL کم می شود تا نهایتا مقدار آن به صفر برسید و بسته از بین برود. در صورتیکه از TTL استفاده نمی شد، حلقه هایی با تکرار بی نهایت اتفاق می افتاد که با گسترش سریع این حلقه ها، به مرور کل شبکه از فعالیت باز می ایستاد.

یکی از کاربردهای تغییر TTL این است که با تعییر TTL می توان عملیات هایی که در شبکه ما رخ می دهد را تا حدودی مخفی کرد. بعضی خرابکاران از طریق مقدار TTL به نوع سیستم عامل یا دستگاه های موجود در شبکه پی می برند یا سرویس دهندگان اینترنت از طریق TTL می توانند متوجه شوند که آیا سرویس گرفته شده بین چندین سیستم به اشتراک گذاشته شده است یا خیر.

Mark

جدول منگل این قابلیت را دارد که از طریق آن بسته ها را نشانه گذاری کرد و از این نشانه ها می توان در پینگ، مسیریابی و کنترل پهنای باند استفاده کرد.

جدول NAT

جدول NAT – Network Address Translation فقط برای ترجمه آدرس در بسته های مختلف مورد استفاده قرار می گیرد. ترجمه آدرس هم می تواند بر روی آدرس مبدا صورت پذیرد و هم بر روی آدرس مقصد.

سه عملیات اصلی جدول NAT عبارت اند از:

- DNAT

- SNAT

- MASQUERADE

- DNAT

عملیات DNAT – Destination Netowrk Address Translation برای ترجمه آدرس مقصد بسته استفاده می شود. بیشترین کاربرد DNAT در محیط های DMZ می باشد.

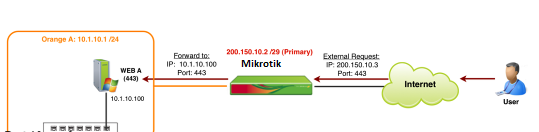

فرض کنید شبکه ای مطابق شکل ۵ داشته باشید:

کاربری از طریق اینترنت می خواهد وبسایت شرکت واقع در شبکه داخلی با آدرس ۱۰٫۱٫۱۰٫۱۰۰ را مشاهده کند، ولی این آدرس خصوصی است و از طریق اینترنت قابل دسترسی نیست.

راه حل این است که به کاربر آدرس عمومی شبکه یعنی ۲۰۰٫۱۵۰٫۱۰٫۳ که از اینترنت در دسترس است را داده و بر روی میکروتیک بوسیله DNAT آدرس مقصد یعنی ۲۰۰٫۱۵۰٫۱۰٫۳ را به ۱۰٫۱٫۱۰٫۱۰۰ ترجمه کرده تا وبسایت قابل مشاهده گردد.

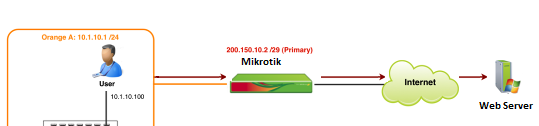

SNAT

عملیات SNAT – Source Network Address Translation بر خلاف DNAT برای ترجمه آدرس صورت مورد استفاده قرار می گیرد. زمانیکه سیستمی در شبکه داخلی بخواهد به منابع مختلف موجود در اینترنت از قبیل صفحات وب، پست الکترونیکی، سرورهای انتقال فایل و … دسترسی داشته باشد، باید از یک آدرس عمومی برای این منظور استفاده شود، این در حالیست که سیستم در شبکه داخلی از آدرس خصوصی استفاده می کند پس باید آدرس خصوصی به یک آدرس عمومی ترجمه شود که به این عملیات SNAT گویند. علت استفاده از آدرس خصوصی در شبکه ها معمولا به دلایل امنیتی یا کمبود آدرس عمومی می باشد.

MASQUERADE

عملیات MASQUERADE دقیقا همانند SNAT می باشد با این تفاوت که برای هر بار فرخوانی عملیات MASQUERADE برای یک بسته، سیستم بصورت خودکار بدنبال آدرس عمومی که برای ترجمه مورد نیاز است می گردد. پس MASQUERADE بار و عملیات اضافی به سیستم تحمیل می کند، هر چند امتیاز بزرگی نسبت به SNAT دارد و آن اینست که با هر بار تغییر آدرس عمومی، تغییری در عملکرد سیستم به وجود نمی آید.

بعضی از سرویس دهندگان از طریق DHCP ،PPPoE و … اینترنت در اختیار مشترکان قرار می دهند که با هر قطع و وصل شدن ارتباط و سیستم، آدرس عمومی تغییر خواهد کرد، پس ناگریز به استفاده ازMASQUERADE خواهید بود.

جدول Filter

هدف اصلی در جدول Filter، پینگ بسته ها بر اساس سیاست های امنیتی تعریف شده در مجموعه می باشد. در جدول Filter بسته هایی که اجازه عبور دارند و بسته های غیر مجاز که باید Filter شوند تعیین می شود.

امکان Filter بسته ها بر اساس آدرس مبدا و مقصد، درگاه مبدا و مقصد، زمان عبور بسته ها، وضعیت ارتباط، محتوا، TOS ،TTL، بسته های نشانه گذاری شده در منگل و بسیاری گزینه های دیگر وجود دارد.

حال که اطلاعاتی در ارتباط با زنجیره ها و جدول های تشکیل دهنده آن کسب کردید، مهترین نکته در استفاده از دیواره آتش میکروتیک، انتخاب درست زنجیره و جدول مورد استفاده می باشد. این انتخاب با توجه به کارکرد مورد نظر و شناختی که بعد از معرفی زنجیره، جدول و مسیر عبوری بسته ها بدست آوردید، حاصل می شود.

توجه داشته باشید که ترتیب قرار گیری جدول ها در زنجیره ها مهم می باشد، همیشه در یک زنجیره اولیت با جدولی منگل سپس Nat و در آخر Filter می باشد.

انتخاب زنجیره بر اساس جدول ها

Filter

برای Filter کردن زنجیره های Input ,Output و Forward مورد استفاده قرار می گیرد.

اگر مبدا و مقصد بسته سیستم دیگری جز میکروتیک می باشد از زنجیره Forward استفاده کنید.

اگر مبدا بسته میکروتیک و مقصد سیستم دیگری باشد از زنجیره Output استفاده کنید.

اگر مبدا بسته سیستم دیگر و مقصد میکروتیک باشد از زنجیره Input استفاده کنید.

Nat

اگر می خواهید عملیات SNAT یا MASQUERADE را بکار بگیرید، از زنجیره POSTROUTING استفاده کنید.

اگر می خواهید عملیات DNAT را بکار بگیرید، از زنجیره PREROUTING استفاده کنید.

نکته: در میکروتیک زنجیره Postrouting به SNAT و زنجیره Prerouting به DNAT تغییر نام یافته است.

Mangle

انتخاب زنجیره بر اساس جدول منگل مشکل تر از بقیه جدول ها می باشد و کاملا وابسته به کارکرد بسته، دیگر قوانین تنظیم شده و… دارد. این عدم قطعیت از آنجا ناشی می شود که جدول منگل در واقع یاری رسان دیگر جدول ها یعنی NAT و بخصوص Filter می باشد و بدون توجه به تنظیمات آنها نمی توان از منگل استفاده کرد.

در صورتیکه می خواهید بسته را قبل از مسیریابی دستکاری کنید باید از زنجیره Prerouting استفاده کنید.

همانطور که ترتیب جدول ها در زنجیره مهم می باشد، در هنگام نوشتن قوانین باید به اولویت زنجیره ها که در شکل ۱-۲ بر اساس محل عبور بسته مشخص شده است، نیز توجه کافی داشت.

اگر اولویت قرارگیری و بررسی جدول ها و زنجیره ها مورد توجه قرار نگیرد، احتمال آنکه قوانین نوشته شده بدرستی کار نکنند و تداخل ایجاد شود، وجود خواهد داشت.

فرض کنید بسته ای را در زنجیره Forward , Filter کرده اید، پس نشانه گذاری یا ترجمه آدرس آن در زنجیره Postrouting سودی نخواهد داشت.